1.注意事項と利用の流れ

注意事項

OIDC機能は、以下の制約と注意事項があります。ご利用前に必ずご確認ください。

| 事前の利用申込が必要です |

| OIDC機能の利用には、事前の利用申込が必要です。専用の設定依頼書にてお申し込みください。 詳しくは当社担当営業、または販売パートナー営業担当にご相談ください。 |

| 「あさレポ」アプリのバージョンにご注意ください |

| 「あさレポ」アプリでもOIDC機能をご利用いただく場合には、お使いの「あさレポ」アプリのバージョンが1.12.0以上である必要があります。 |

| OIDC機能が利用可能な端末について |

| OIDC機能は以下の端末でご利用いただけます。 ・PCブラウザ※1(管理画面) ・スマートフォンブラウザ※1(管理画面) ・iOS※1(あさレポアプリ) ・Android※1 (あさレポアプリ) ※ あさレポ for iPadではOIDC機能はご利用いだたけません。 ※1 各端末毎の推奨環境はサービス仕様書をご参照ください。 |

| 他の認証機能との併用について | ||

| ・二要素認証 ・顔認証 | (管理画面) (アプリ) | 併用不可 併用可 |

| 本マニュアル文中での使用画像について |

| 本マニュアルで使用されている画像は、2025年8月27日現在の画面です。 今後のアップデートにより、画面デザインやボタンの配置が変更される可能性があります。 |

利用の流れ

| 1.OIDC機能の利用申込 | 当社所定のサービス設定依頼書でOIDC機能の利用申込を行います。 |

| 2.IdP側の設定 | OIDC機能が利用可能になった後、ご利用のIdPで、あさレポとの連携を設定します。 |

| 3.あさレポ側の設定 | ldP側の設定完了後、あさレポ管理画面からOIDC機能を設定します。 |

2. OIDC機能の利用申込

- 専用の「サービス依頼書」にてOIDC機能の利用をお申込みください。

詳しくは当社担当営業、または販売パートナー営業担当にご相談ください。

3. IdP側の設定

以下の手順では、お客様がご利用のIdPで、あさレポとの連携を設定する方法を説明します。

3.1. Microsoft Entra ID の場合

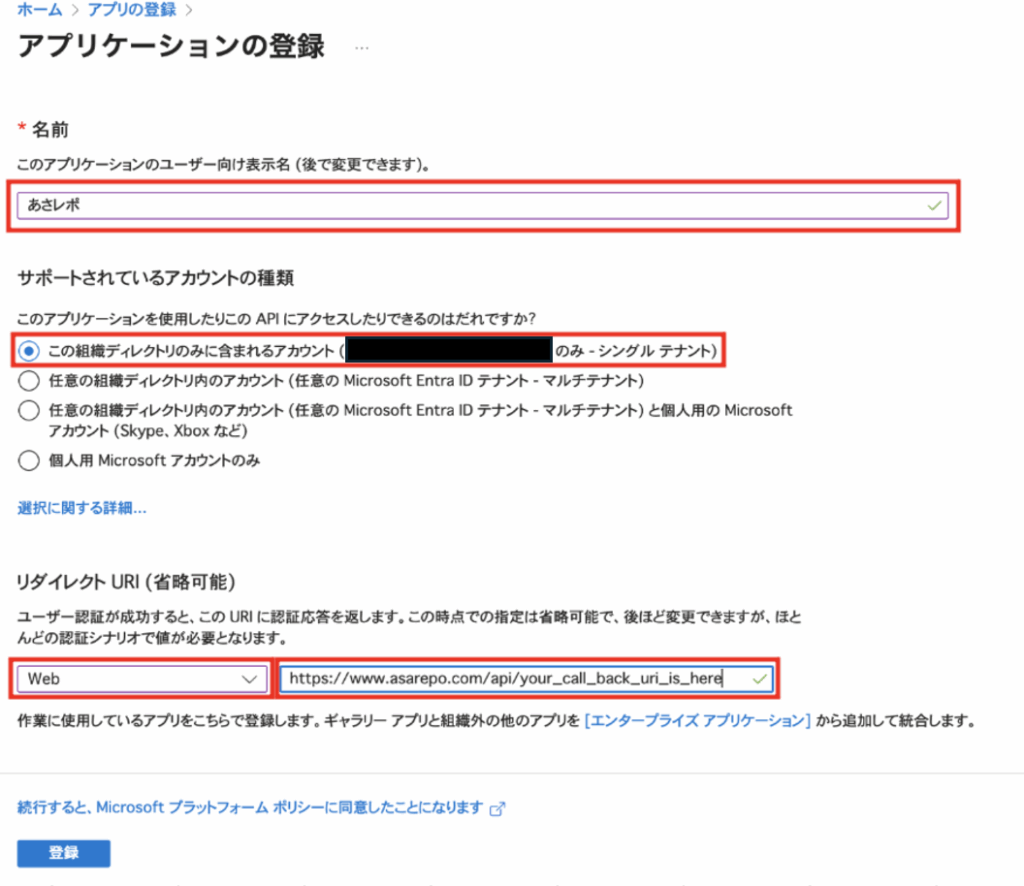

1.Azure Portalより、 アプリの登録 を選び、 新規登録 から以下の設定で新規作成してください。

(Azure Portalの公式ドキュメント)参照。

| 名前 | 特に指定がなければ「あさレポ」 としてください。 |

| サポートされているアカウントの種類 | 「この組織ディレクトリのみに含まれるアカウント (同じ組織のみ許可)」を選択してください。これにより、外部のユーザーが誤ってサインインすることを防ぎます。 |

| リダイレクト URI (省略可能) | プラットフォームの選択は、「Web」を選択。 リダイレクトURIには、あさレポのIdP設定画面に表示されている「コールバックURL」を正確に貼り付けてください(省略して後ほど再設定可)。 |

※コールバックURL

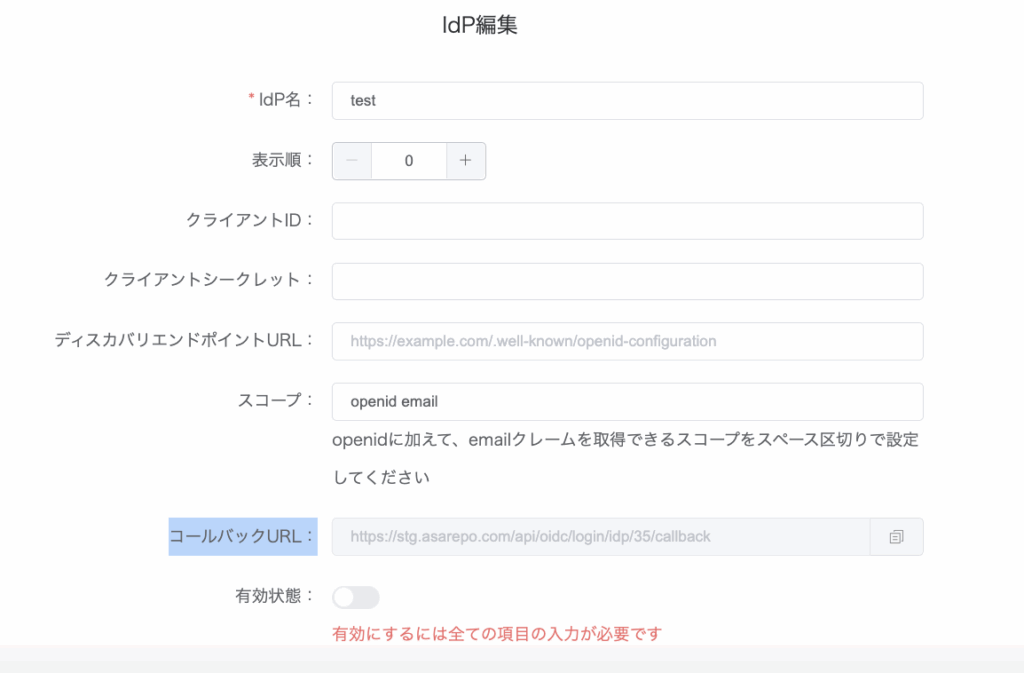

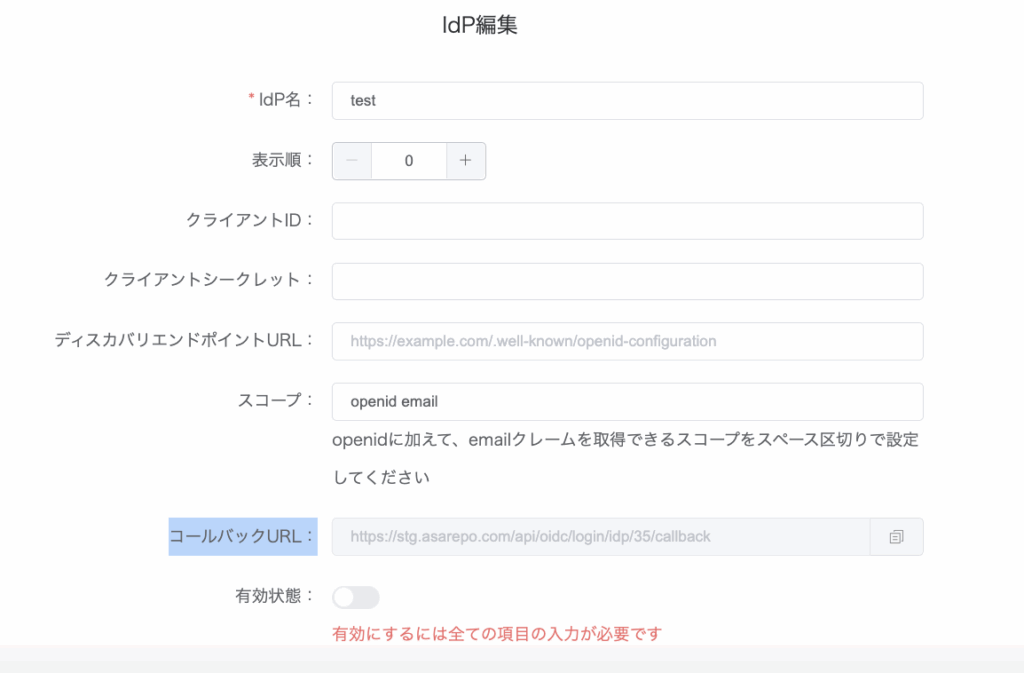

あさレポの管理画面にログインし、「組織>OIDC設定>新規登録」を開き、IdP名のみ設定し、一旦確定すると、コールバックURLが払い出されます。

設定したIdPの編集ボタンで設定を開くと下記の通りコールバックURLが確認できるようになります。

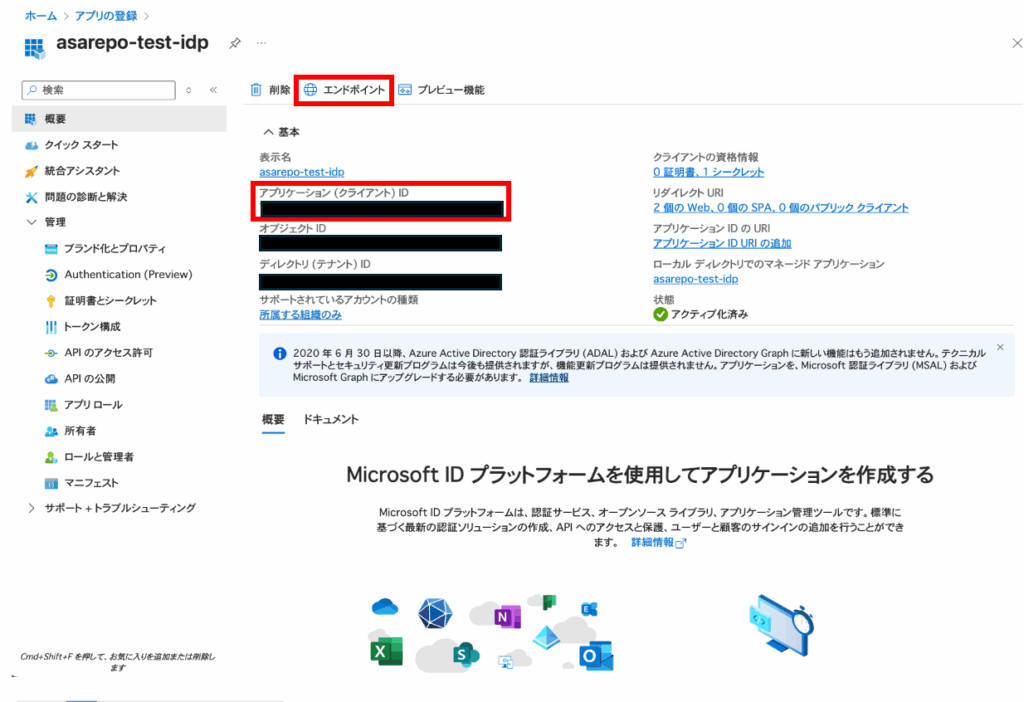

2.アプリの登録が完了したら、概要を開き以下を確認してください。

| アプリケーション (クライアント) ID | 通常は36文字の英数字で構成されています。 |

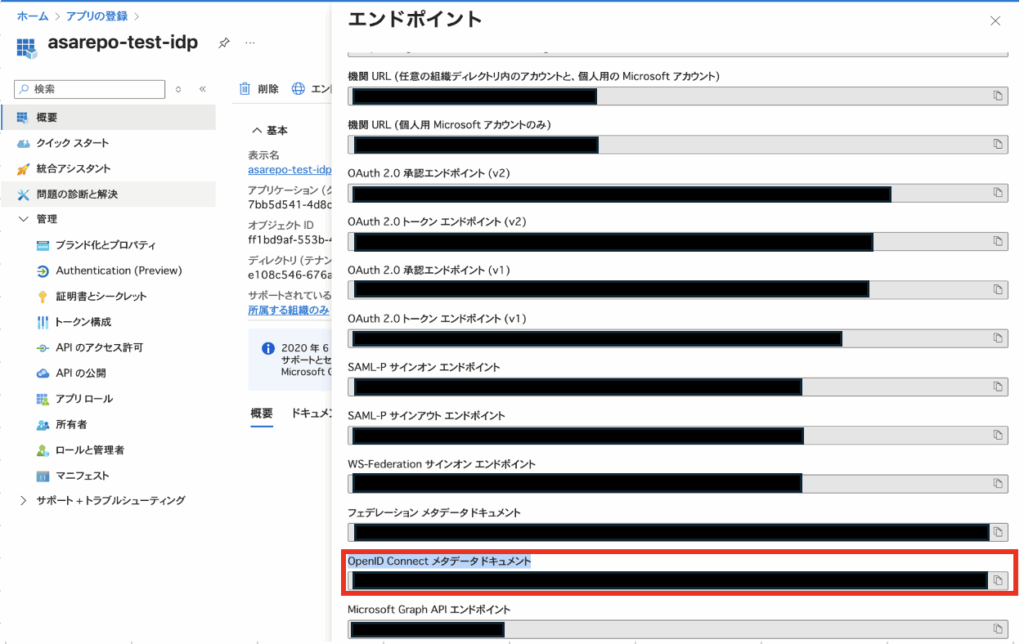

| ディスカバリエンドポイントURL | 概要上部のエンドポイントから開いたタブの OpenID Connect metadata document に記載されている https://〜〜/.well-known/openid-configuration を含んだ文字列です。 |

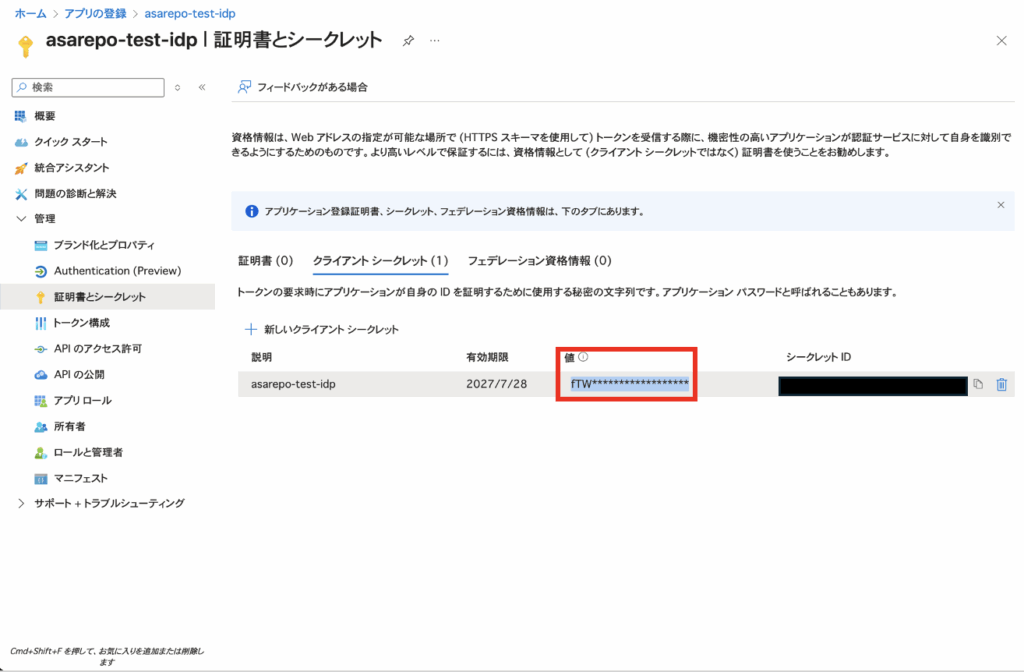

3.続いて、クライアントシークレットを以下の構成で作成してください。

作成後に表示される クライアントシークレット (クライアントシークレットIDではありません) の値を確認してください。

| 説明 | 任意の値を設定してください。 |

| 有効期限 | 任意の期間で設定可能ですが、期限を終える前にクライアントシークレットをあさレポ管理画面上で交換いただく必要があるので、余裕のある期間を設定し、更新を忘れないように配慮してください。 |

上記で確認した、アプリケーション(クライアントID)、ディスカバリエンドポイントURL、クライアントシークレットはあされぽ管理画面でのOIDC設定で使用します。

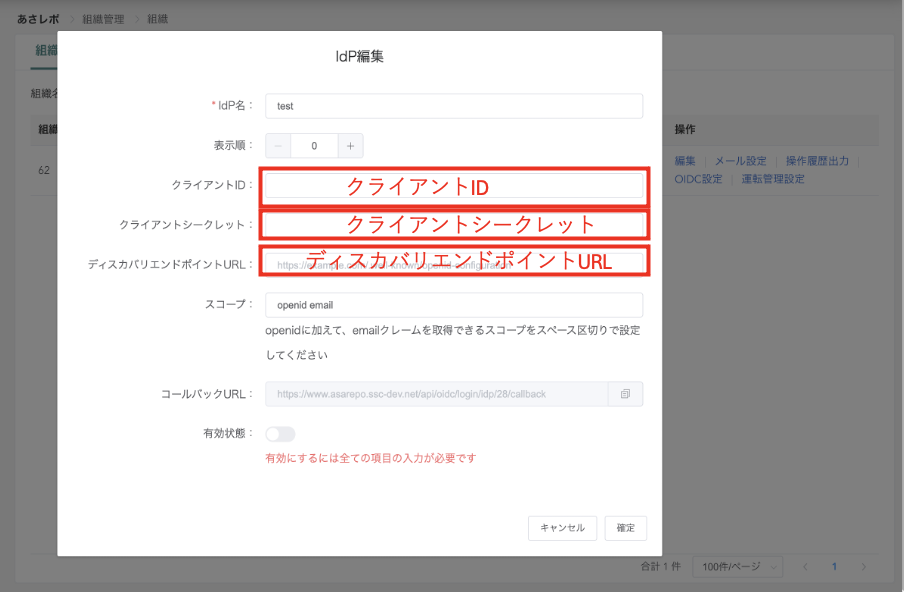

あさレポのIdP設定画面にて上記で確認した値の全てを入力し保存してください。

3.2. GCPの場合

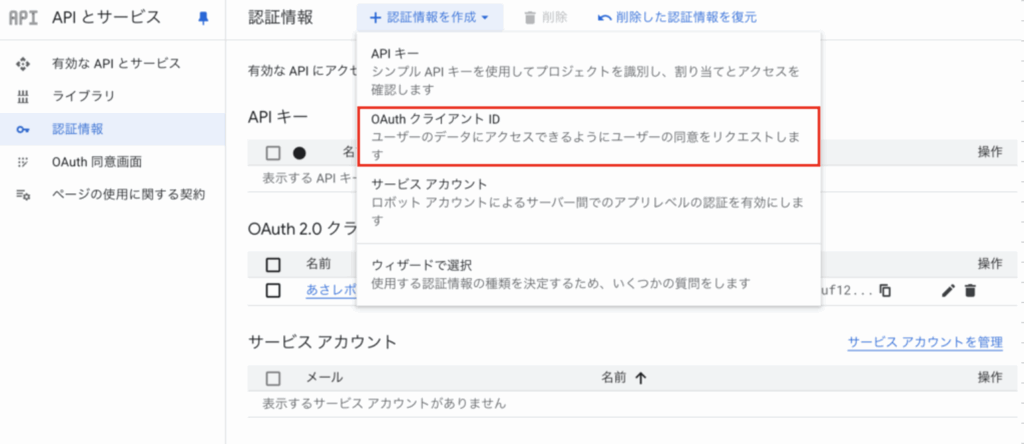

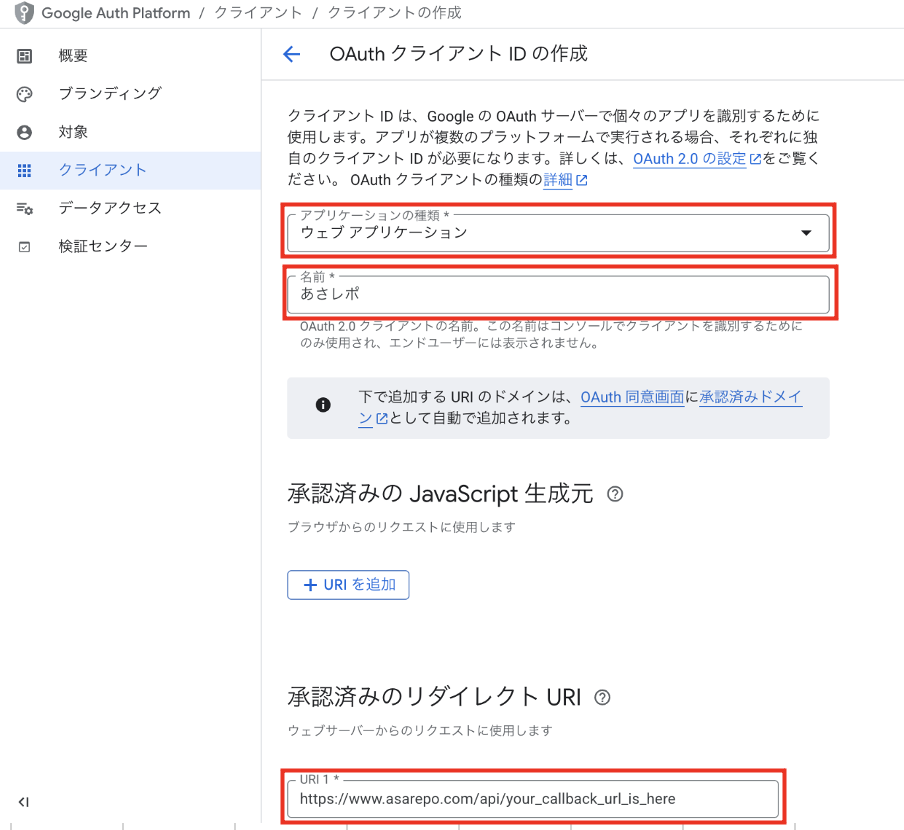

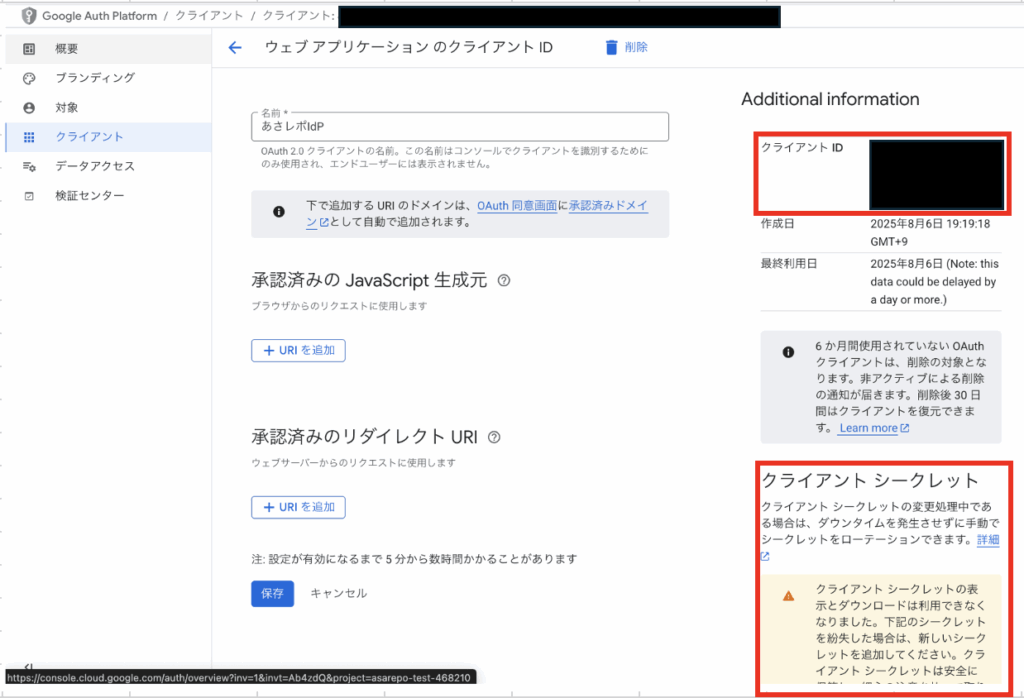

1.APIとサービス > 認証情報 > + 認証情報を作成 から OAuth クライアント ID より以下の構成で作成します。

アプリケーションの種類: 「ウェブ アプリケーション」を選択します。

| 名前 | 特に指定がなければ 「あさレポ」 としてください。 |

| 承認済みのリダイレクト URI | このURLは、あさレポのIdP設定画面に表示されているコールバックURLを正確に貼り付けます。コールバックURLは、事前にあさレポ管理画面で空のOIDC設定を一時的に作成することで確認できます。 |

※コールバックURL

あさレポの管理画面にログインし、「組織>OIDC設定>新規登録」を開き、IdP名のみ設定し、一旦確定すると、コールバックURLが払い出されます。

設定したIdPの編集ボタンで設定を開くと下記の通りコールバックURLが確認できるようになります。

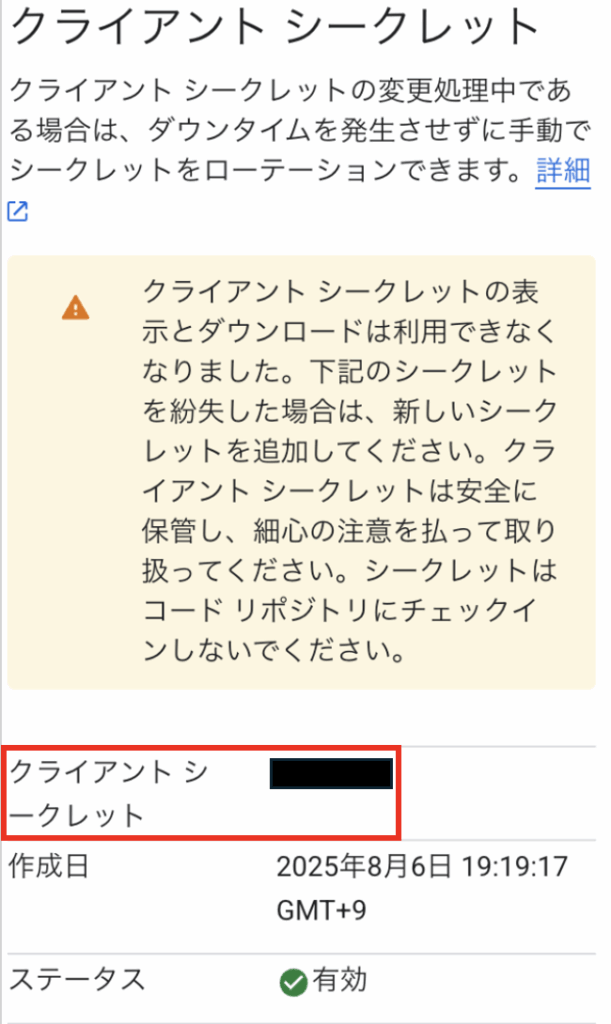

2.設定完了後の画面に出てくる クライアントID および クライアントシークレット を確認してください。

| 名前 | 特に指定がなければ 「あさレポ」 としてください。 |

3.あさレポのIdP設定画面にて上記で確認した値(クライアントID、クライアントシークレット)を入力し保存してください。その他の値については以下のように指定してください。

| ディスカバリエンドポイントURL | https://accounts.google.com/.well-known/openid-configuration |

4 あさレポ側の設定

4.1. OIDC設定

4.1.1.OIDC機能開放について

1. 機能開放のお申し込み

OIDC機能をご利用いただくには、OIDC機能の利用申請が必要です。2. OIDC機能の利用申込をご覧ください。

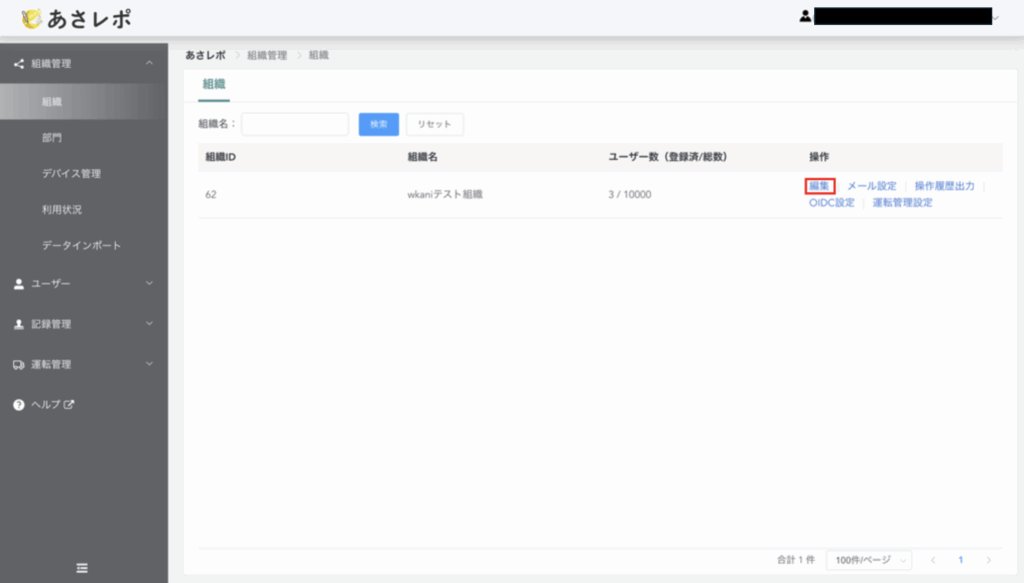

2.機能開放後の確認

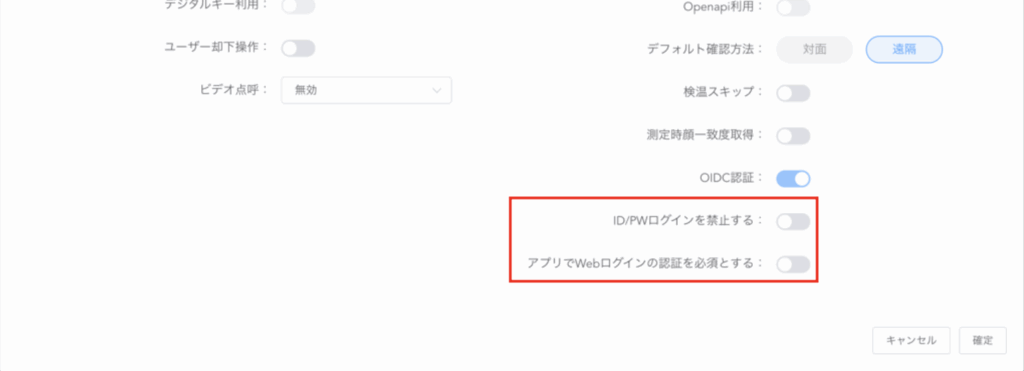

機能開放が完了すると、ウェブ画面にログイン後、組織編集ページの下記メニューが自動的にONの状態となります。これにより、OIDC連携の設定を進めていただくことが可能になります

確認方法

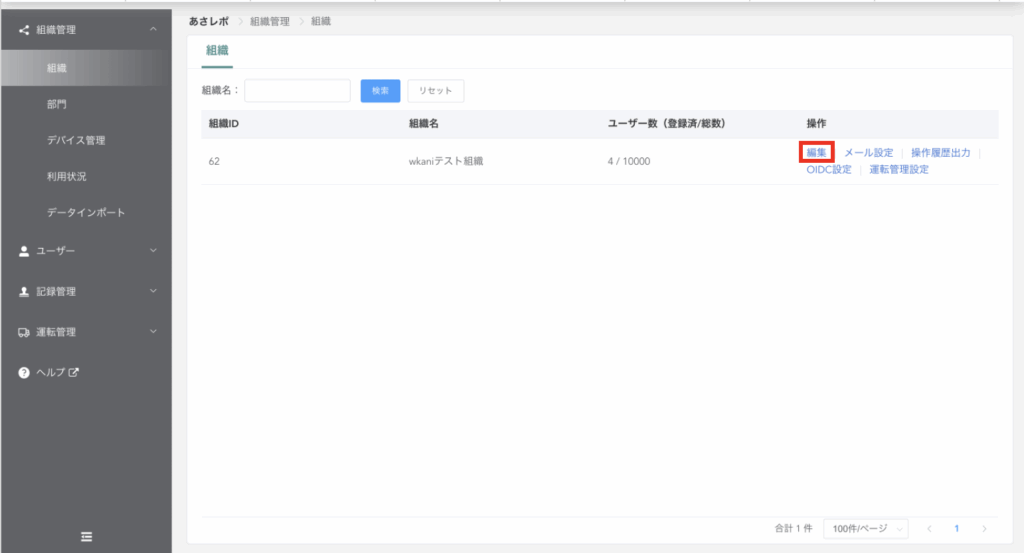

OIDCの設定画面を開くには、組織>右リンク表示の編集をクリックします。

「OIDC認証」の項目がONになっていれば、OIDC機能の利用が可能です。

4.1.2.ldP登録について

1.組織>右リンク表示のOIDC設定をクリックします。

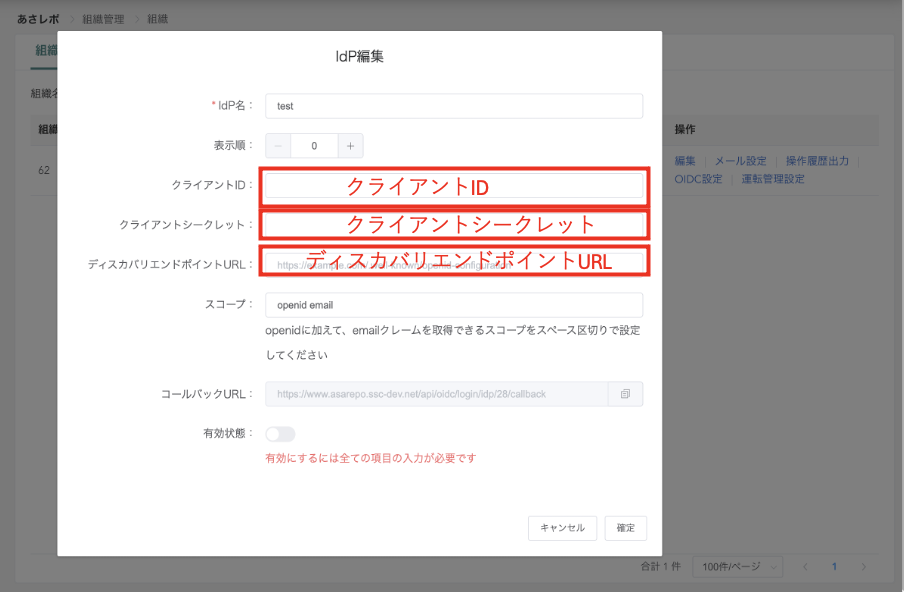

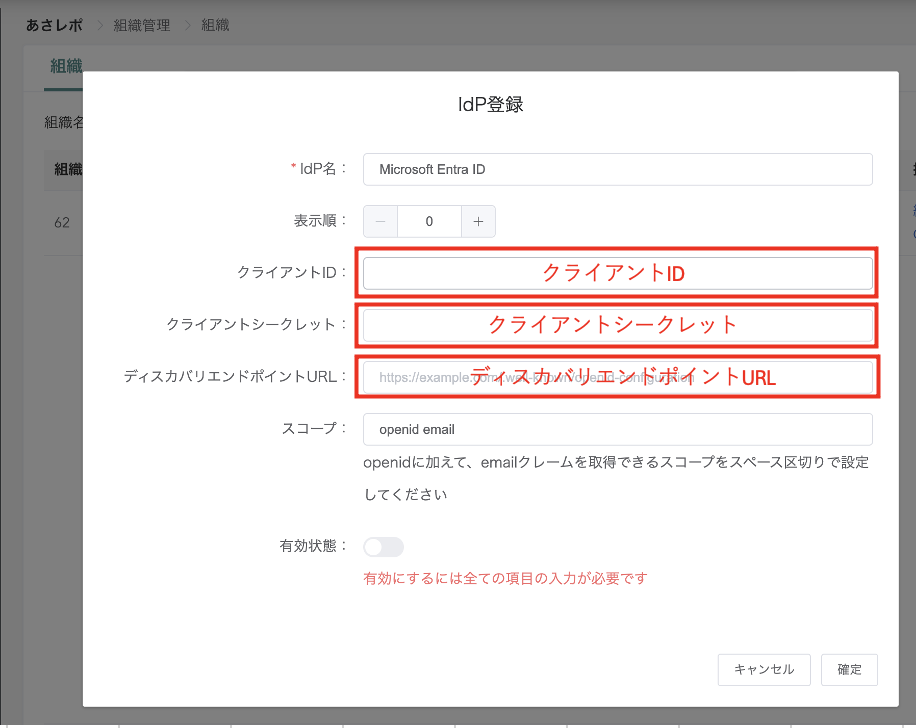

2.IdP登録の画面で各項目を入力し、確定を押すとIdP名の登録が完了します。

| IdP名 | ログイン画面の下記①に表示される、IdPの名称です。 |

| 表示順 | 複数のIdPを登録した場合、ログイン画面に表示される順番を設定します。数字が小さいほど上段に表示され、同じ数字の場合はIdP名の昇順で表示されます。 |

| クライアントID | IdPが発行するクライアント識別子です。認可リクエストやトークン要求で使用されます。IdPの管理画面で発行された値をそのまま入力してください。 |

| クライアントシークレット | クライアントの秘密情報です。IdPから発行されたシークレットを本項目に登録します。トークンエンドポイントでの認証(機密クライアント)に使用されます。 |

| ディスカバリエンドポイントURL | IdPが提供する、.well-known/openid-configurationを含むURLをそのまま入力してください。このURLを通じて、IdPの認証情報やエンドポイントが自動的に取得されます。 |

| スコープ | 認可リクエストで要求するスコープを空白で区切って入力します。本サービスでは、OIDC連携に必ず openidに加えて、emailクレームを取得できるスコープを含める必要があります。※ |

| 有効状態 | このIdP設定を有効にするか、無効にするかを切り替えるフラグです。すべての項目への入力が完了したら、「有効状態」をONにし、「確定」をクリックして設定を保存してください。 |

※emailクレームを取得できるスコープはご利用になられるIdPによって異なる場合があります。また、IdPによってはemailクレームを取得可能にするために追加の設定が必要な場合もあります。詳しくはご利用になられるIdPの仕様をご確認ください。

4.以下のように表示されていれば、OIDC設定は完了です。

4.2. 組織設定の説明

1.組織管理>組織から編集をクリックします。

| ID/PWログインを禁止する※ | ONにすると、あさレポ管理画面のID/PWログインが禁止されます。 |

| アプリでWebログインの認証を必要とする | ONにすると、スマートフォンのあさレポアプリでのOIDC認証が求められます。顔認証をONにしている場合は、OIDC認証の後に顔認証が求められます。 |

※OIDC設定が誤っている状態で、ID/PWログインを禁止してしまうと、すべてのユーザーがログインできなくなる可能性があるため、OIDC連携によるログインが可能であることを確認した上でONにしてください。万が一動かなくなってしまった場合は、あさレポサポートまで問い合わせをお願いします。

4.3. ユーザーの設定画面

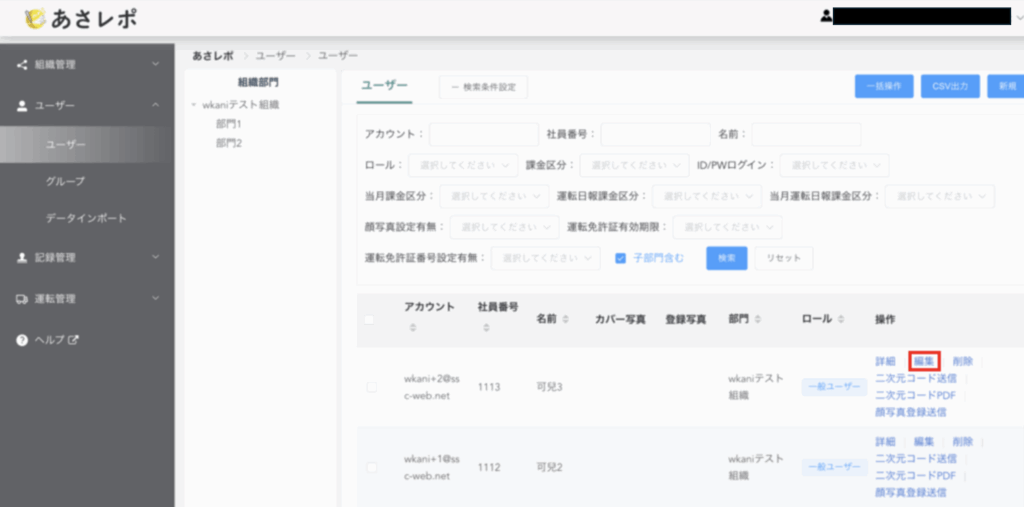

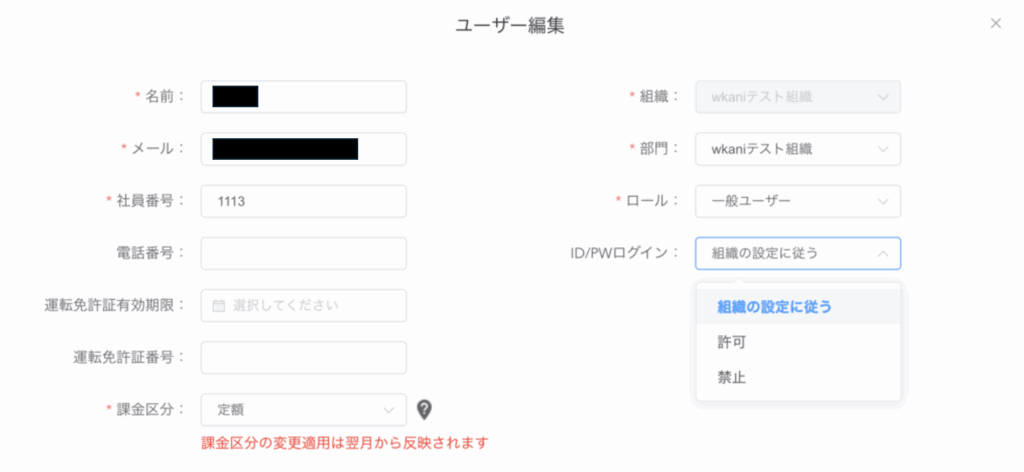

ユーザー>ユーザーから編集をクリックします。

| ユーザーごとのログイン設定 | 組織管理者以外のユーザーは、組織全体の設定とは別に、個々のユーザーアカウントでID/PWログインの許可・禁止を設定できます。 |

| 設定の選択肢 | ユーザーのログイン設定には、以下の3つの選択肢があります。 |

| 組織の設定に従う(デフォルト) | ・この項目がデフォルトで選択されています。 ・組織全体の設定(ID/PWログインを許可/禁止)がそのままユーザーに適用されます。 ・ユーザーが個別に設定を変更しない限り、組織の設定が優先されます。 |

| 許可 | ・組織全体でID/PWログインが禁止されていても、このユーザーに限りID/PWログインを許可します。 ・外部IdPでの認証に問題が発生した場合の予備手段として利用できます。 |

| 禁止 | 組織全体でID/PWログインが許可されていても、このユーザーに限りID/PWログインを禁止します。 特定のユーザーに対して、外部IdP経由での認証を強制したい場合に便利です。 |

これらの設定を適切に使い分けることで、より柔軟なアクセス管理が可能になります。

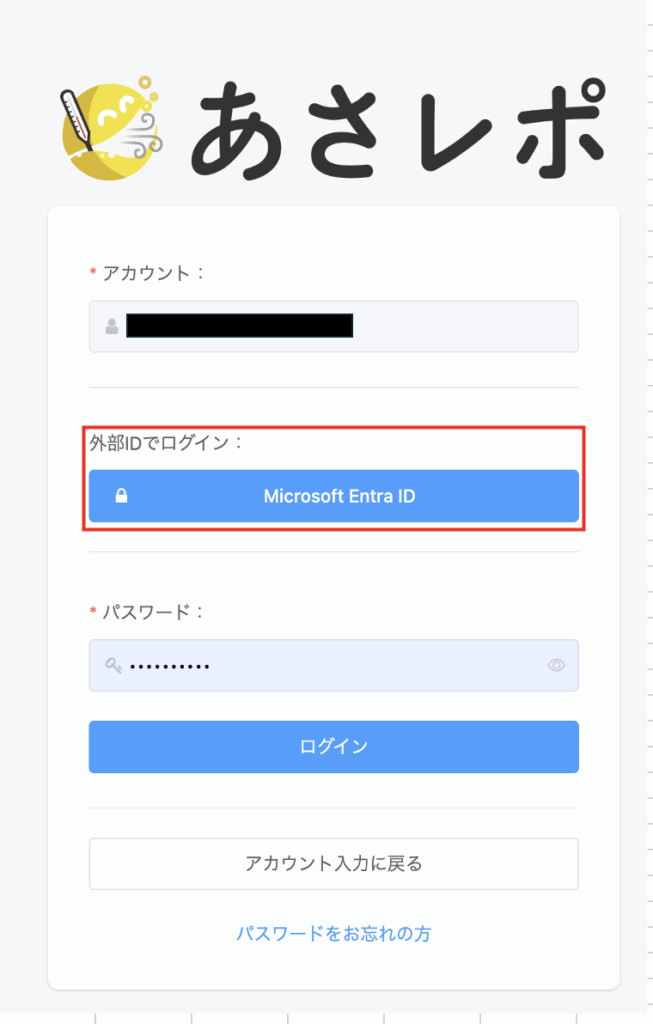

4.4. 設定後のWEBログイン画面

| 外部IDでログイン | 登録したIdP名(画像ではMicrosoft Entra ID)が表示されます。利用するIdPを選択してクリックします。 |

| IdP側のログイン画面に移動 | 選択すると、自動的にIdPのログイン画面にリダイレクトされます。 |

| IdPで認証 | IdPの画面で、ログイン認証をします。 |

| 管理画面へのアクセス | IdPでの認証が成功すると、あさレポの管理画面に自動的にリダイレクトされ、ログインが完了します。 |

4.5. 組織管理者のログインについて

組織管理者のログインは、本機能提供開始時には無条件にID、パスワードでのログインが許可されていましたが、

2025年12月のアップデートで組織/ユーザの設定に従うようになりました。

設定箇所について以下に記述します

| ID/PWログインを禁止する(組織編集) ※左メニューから「組織」「編集」をクリック |

| OIDC認証がONの場合に表示されます 禁止しない(ユーザーの上書き設定を許可する) →OIDC認証でのログイン、ID、パスワードでのログインの両方が可能です 禁止する(ユーザーの上書き設定を許可する) →OIDC認証でのログインのみ可能。ID、パスワードの入力項目はログイン画面に表示されません 例外なく禁止する →OIDC認証でのログインのみ可能。ID、パスワードの入力項目はログイン画面に表示されません ※「禁止しない」「禁止する」を設定した場合、次に説明するユーザー編集画面での「ID/PWログイン」で設定を上書きすることができます |

| ID/PWログイン(新規ユーザー/ユーザー編集) ※左メニューから「ユーザー」「新規」または「編集」をクリック |

| 組織編集画面で設定した内容をユーザー単位で上書き編集することができます 組織の設定に従う →組織編集画面で設定された内容に従います 許可 →組織編集画面で「例外なく禁止する」の設定時を除き、ID、パスワードでのログインを許可 禁止 →組織編集画面で「例外なく禁止する」の設定時を除き、ID、パスワードでのログインを禁止 |

4.6. あさレポアプリログイン画面

3.連携しているIdPのログイン画面に遷移しますので、ログイン認証を行ってください。

4.ログインが成功すると、あさレポアプリの画面に戻り、顔認証が必要な場合は顔認証ログインを求められます。

5.あさレポアプリの利用が可能となります。